Al día de hoy las tecnologías que nos permiten tener una correcta seguridad en nuestra información empresarial son cada día más sofisticadas, desde cifrado de extremo a extremo para las conversaciones de audio, texto y documentos hasta códigos de verificación de 2 pasos. De igual manera, las soluciones informáticas para tener la adecuada infraestructura en los sistemas han estado dando pasos agigantados, mejorando día a día las estrategias, pero, a pesar de todas estas soluciones y de que la compañía cuente con complejos sistemas que garanticen que no serás víctima de un ciberataque, el factor humano sigue siendo el verdadero dolor de cabeza.

La Universidad de Illinois y la Universidad de Michigan realizaron un experimento, el cual consistió en dejar 297 memorias USB alrededor del campus de Urbana Champaign y esperar a ver qué ocurría. Las conclusiones fueron que el 48% se recogió y fue conectado de inmediato a un ordenador, es decir, bastaría que la memoria tuviera precargado un sistema que se ejecute de manera automática para que se comprometa la seguridad informática de cualquier institución, estamos ante un factor humano donde la curiosidad puede ser fatal.

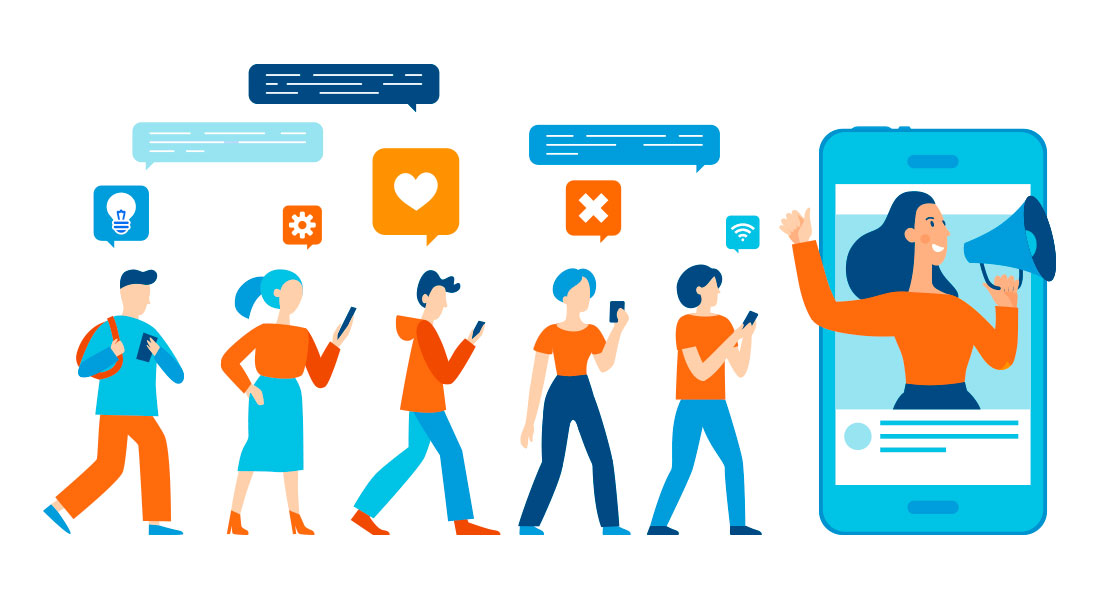

Por otro lado, la empresa de ciberseguridad Proofpoint, en su reporte anual sobre ataques phishing, reportó en 2019 que 9 de cada 10 corporaciones a nivel global recibieron ataques de este tipo, el cual tiene como fin usurpar la identidad del usuario con base en técnicas de ingeniería social, basta con engañar al objetivo con noticias falsas haciéndose pasar por cuentas oficiales (bancos, redes sociales) para que sea el mismo usuario quien facilite las claves para obtener cualquier información deseada. También reporta que el 45% de los trabajadores y profesionales admite que recicla contraseñas y el 90% dice que utiliza dispositivos proporcionados por el empleador para actividades personales, lo cual expone más la seguridad de la información.

Debemos reflexionar acerca de la mejora en los métodos para que los usuarios finales entiendan la importancia de la seguridad de sus datos, es necesario generar el nivel de conciencia adecuado para que logren identificar una potencial amenaza, por ejemplo, saber la diferencia entre un correo apócrifo y uno genuino, ya que de esto depende que no nos tengamos que lamentar por haber perdido gigabytes completos de datos. No basta con que la empresa cuente con una gran infraestructura tecnológica, el más potente firewall, alta disponibilidad de los servicios informáticos, sino que también podamos hacernos la pregunta: ¿que tan preparados están nuestros colaboradores a la hora de afrontar este tipo de amenazas informáticas?

Cambiar los hábitos de los usuarios no es tarea fácil, pero se debe comenzar paso a paso, iniciando por campañas dirigidas por el equipo de Tecnologías de la Información de la compañía, para orientar e instruir a los colaboradores, pues por un usuario mal capacitado todo el trabajo de meses puede ser encriptado, al ser víctimas de un “ransomware”, como PEMEX, que recibió un ataque de este tipo, en el que se secuestró información para posteriormente extorsionar a la empresa y solicitar un depósito millonario para facilitar la llave de desencriptación; todo sucedió por un usuario que abrió un correo apócrifo y, desconociendo las medidas básicas de prevención de seguridad informática, cayó en la trampa de los criminales. En conclusión, no sólo tenemos que invertir en la adecuada infraestructura tecnológica, sino en la capacitación de nuestros colaboradores para permitir el correcto uso de las tecnologías.